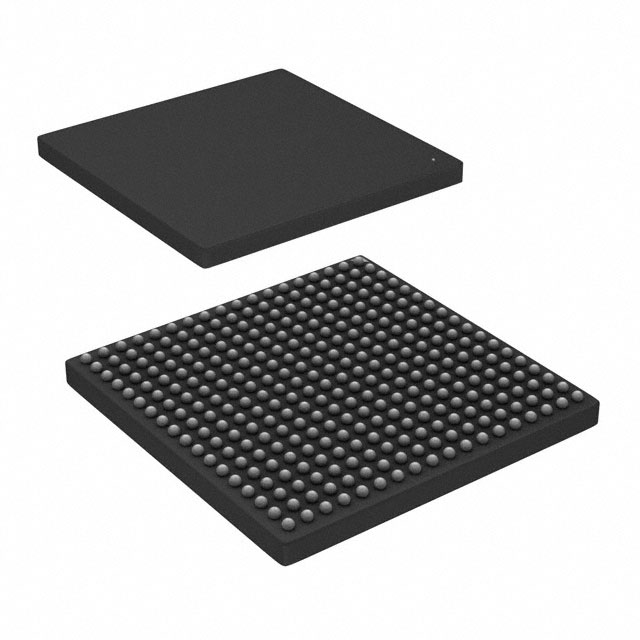

IC FPGA 520 I/O 1517FCBGA XCVU3P-2FFVC1517E componentes ic Chips eletrônicos circuitos novos e originais um local comprar SERVIÇO BOM

Atributos do produto

| TIPO | DESCRIÇÃO |

| Categoria | Circuitos Integrados (ICs)Integrado |

| Fabricante | AMD Xilinx |

| Series | Virtex® UltraScale+™ |

| Pacote | Bandeja |

| Pacote padrão | 1 |

| Status do produto | Ativo |

| Número de LABs/CLBs | 49260 |

| Número de elementos/células lógicas | 862050 |

| Total de bits de RAM | 130355200 |

| Número de E/S | 520 |

| Tensão – Alimentação | 0,825 V ~ 0,876 V |

| Tipo de montagem | Montagem em superfície |

| Temperatura de operação | 0°C ~ 100°C (TJ) |

| Pacote/Caso | 1517-BBGA, FCBGA |

| Pacote de dispositivos do fornecedor | 1517-FCBGA (40×40) |

| Número básico do produto | XCVU3 |

Qual a importância da programabilidade para a próxima geração de dispositivos de segurança?

A digitalização e a automação são hoje uma tendência global.Na sequência da epidemia, os serviços em todos os sectores estão a migrar para a Internet e, com a rápida implementação do trabalho no domicílio, as pessoas dependem cada vez mais da conectividade à Internet para o seu trabalho e para a sua vida.

No entanto, à medida que o número de utilizadores e dispositivos conectados continua a aumentar e as funções e necessidades se tornam mais diversificadas, a arquitectura do sistema torna-se cada vez mais complexa e o âmbito das funções do sistema expande-se, conduzindo a um grande número de riscos potenciais.Como resultado, o tempo de inatividade é uma ocorrência comum e “falhas” aparecem frequentemente nas manchetes.

O white paper WP526 da Xilinx, A Importância da Programabilidade em Dispositivos de Segurança de Próxima Geração, explora múltiplas arquiteturas de firewall e a combinação da flexibilidade e configurabilidade dos dispositivos adaptativos Xilinx e suas ofertas de IP e ferramentas para melhorar significativamente o desempenho do processamento de segurança.

Os dispositivos de segurança continuam a evoluir

A próxima geração de implementações de segurança de rede continua a evoluir e a passar por uma mudança arquitetônica de backup para implementações em linha.Com o início das implantações 5G e o aumento exponencial do número de dispositivos conectados, há uma necessidade urgente para as organizações revisitarem e modificarem a arquitetura utilizada para implementações de segurança.Os requisitos de rendimento e latência 5G estão transformando as redes de acesso, ao mesmo tempo que exigem segurança adicional.Esta evolução está impulsionando as seguintes mudanças na segurança da rede.

1. Taxas de transferência de segurança L2 (MACSec) e L3 mais altas.

2. a necessidade de análise baseada em políticas no lado da borda/acesso

3. Segurança baseada em aplicações que exige maior rendimento e conectividade.

4. o uso de IA e aprendizado de máquina para análise preditiva e identificação de malware

5. a implementação de novos algoritmos criptográficos impulsionando o desenvolvimento da criptografia pós-quântica (QPC).

Juntamente com os requisitos acima, tecnologias de rede como SD-WAN e 5G-UPF estão sendo cada vez mais adotadas, o que requer a implementação de fatiamento de rede, mais canais VPN e classificação mais profunda de pacotes.Na geração atual de implementações de segurança de rede, a maior parte da segurança de aplicativos é tratada por meio de software executado na CPU.Embora o desempenho da CPU tenha aumentado em termos de número de núcleos e poder de processamento, os crescentes requisitos de rendimento ainda não podem ser resolvidos por uma implementação pura de software.

Os requisitos de segurança de aplicativos baseados em políticas mudam constantemente, portanto, a maioria das soluções prontas para uso só pode lidar com um conjunto fixo de cabeçalhos de tráfego e protocolos de criptografia.Devido a essas limitações de software e implementações fixas baseadas em ASIC, o hardware programável e flexível fornece a solução perfeita para implementar segurança de aplicativos baseada em políticas e resolve os desafios de latência de outras arquiteturas programáveis baseadas em NPU.

O SoC flexível possui uma interface de rede totalmente reforçada, IP criptográfico e lógica e memória programáveis para implementar milhões de regras de política por meio de processamento de aplicativos com estado, como TLS e mecanismos de pesquisa de expressões regulares.